Bonjour cher lecteur à cette troisième édition du bulletin de nouvelles Sécur-Info, axé sur la sécurité informatique et destiné aux entreprises et organismes opérant sur le territoire gaspésien.

Ce bulletin consiste en un résumé en français de manchettes récentes originalement parues en anglais et triées sur le volet. Le contenu n'est pas très technique en soi et vise surtout à faire prendre conscience de l'ampleur du problème en ce qui à trait à la vulnérabilité des systèmes informatiques que nous utilisons tous les jours et que nous prenons souvent pour acquis.

La protection des données informatiques est un enjeu crucial pour les entreprises et organismes, mais malheureusement trop souvent négligé à cause d'un manque de connaissances dans la matière. Le but de ce bulletin de nouvelles est donc de vous initier tranquilement au merveilleux monde de la sécurité informatique et des sujets qui s'y rattachent. Mieux informé, vous serez ainsi plus en mesure mieux évaluer les risques auxquels vos systèmes informatiques ont à faire face.

En espérant donc que vous trouverez ce bulletin intéressant et pertinent pour votre organisation.

Adam Richard, Consultant en Sécurité de l'Information

En résumé cette semaine : Cette semaine je délaisse un peu le format habituel qui consiste à suivre certains fils d'actualité survenus récemment que j'ai utilisé jusqu'à présent, afin de vous présenter un bulletin spécial de style blog axé uniquement sur la technologie la mieux connue des profanes en matières de sécurité informatique, je parle ici des antivirus. Bien que je n'irai pas jusqu'à recommander de ne pas utiliser de logiciel antivirus, puisqu'il protège quand même votre ordinateur contre bon nombre des menaces les plus connues, nous verrons ici hors de tout doute que cette technologie est loin d'être une panacée, et même que cette technologie était vouée à la désuètude depuis un bon moment déjà.

J'ai aussi le plaisir de vous annoncer que j'assisterai à une conférence donnée par nul autre que Martin Roesch, créateur du logiciel de détection d'intrusion Snort et fondateur de la compagnie SourceFire, à Montréal, ce mercredi 13 Juillet prochain. J'aurai l'occasion de m'entretenir avec lui sur les plus récentes tendances en recherche en matière de détection d'intrusion. Snort est un logiciel gratuit et en Code Libre (Open Source), dont la première version remonte à plus de 12 ans, et qui est toujours reconnu comme étant le meilleur produit sur le marché dans cette gamme de technologie. Ce logiciel a aussi grandement inspiré ma propre gamme de logiciels IDS basés sur l'analyse en temps-réel des fichiers logs Il s'agit d'une occasion unique que je n'hésiterai pas à vous faire partager dans une future édition de ce bulletin.

J'ai été exposé activement aux virus et à la technologie qui les combat, les antivirus, depuis le tout début des années 90, à l'époque où les virus se propageait encore par la voie de disquettes de 5" 1/4. "Internet" était encore un terme inconnu de la plupart des mortels, seul un vague concept d'une éventuelle "autoroute de l'information" transpirait dans les médias lorsque de la fibre optique était installée dans un secteur. En réalité, les transporteurs de signal à l'époque ne savait pas encore quelle allait être la nature de l'information qui circulerait sur leurs nouveaux cables... Ils avaient seulement l'intuition de leur nécessité future.

Toujours est-il que je ne me suis vraiment spécialisé en sécurité informatique qu'au tournant de l'année 2000, il y a donc 10 ans de cela cette année. C'est à cette époque que j'en était déjà venu à la conclusion que la technologie antivirus telle que nous la connaissons est désuète, ou en sérieuse voie de l'être. Nous allons voir ici que je ne m'étais pas trompé dans mes prédictions.

Un article datant de 2002 de James Michael Stewart, Exposing the myth of antivirus (Exposition du mythe de l'antivirus), démontre bien que le sujet de la désuètude des antivirus n'est pas nouveau. Un commentaire laissé sur cet article laisse même sous-entendre que c'est déjà un "vieux sujet", et nous ne sommes pourtant qu'en 2002, l'époque où les virus les plus connus portaient encore des noms exotiques comme Melissa, Love Letter et AnnaKournikova. Le problème sous-jacent à cette technologie découle du fait que le logiciel antivirus n'est principalement capable de se défendre que contre les virus qu'il connait déjà à l'intérieur de sa base-de-données de signatures. L'article de M. Stewart met principalement le focus sur la fenêtre d'opportunité entre le temps où un nouveau virus est lâché et le temps que les vendeurs antivirus mettent avant de l'inclure dans la base-de-données. Le débat se plaçant entre des mise-à-jour quotidienne vs. des mise-à-jours hebdomadaires, débat qui est lui-même un peu désuet aujourd'hui, vu la prolifération incroyable de maliciels de nos jours.

Déjà à cette époque, l'auteur de l'article trouve alarmant qu'il ne faille que 3 jours pour qu'autant de virus soient détectés que dans la seule année de 1999, qui n'est pourtant que 4 ans avant.

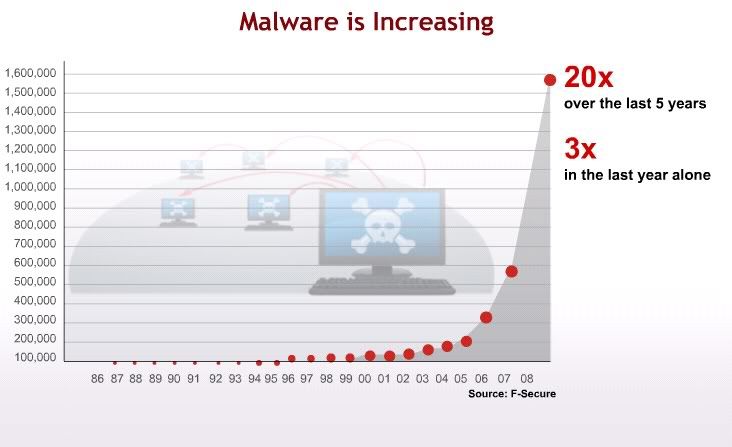

Un article de ComputerWorld datant de 2008 fait référence à la marque du 1 000 000ième maliciel (terme plus générique que "virus") ajoutée à sa base de détection depuis la création de son logiciel il y a environ 25 ans de cela. Selon Symantec, presque la moitié de ces codes malicieux (environ 500 000) ont été créés dans les derniers 6 mois, en date de la parution de l'article. Il s'agit d'un rythme de croissance à cadence exponentielle, et ne démontre aucun signe de ralentissement depuis, comme le démontre le graphique suivant :

Comme on peu facilement le voir, à ce rythme, le problème n'est plus du fait à savoir à quelle fréquence notre antivirus est mis-à-jour, mais bien de quelle quantité de code malicieux les équipes d'experts des compagnies antivirus sont en mesure d'analyser par jour vs la quantité reçue.

J'ai malheureusement perdu le lien vers un article dans lequel les principaux fabriquants de logiciels antivirus admettaient publiquement ne plus être en mesure de suivre la cadence. J'ai également perdus des liens vers des références statistiques datant de cet hiver où l'on estimait à plus de 9 000 000 de signatures dans la base antivirus (3 ans seulement après avoir franchi le cap du 1 million qui lui, à pris presque 25 ans à atteindre). Ces données faisaient également mention d'une réception quotidienne estimée entre 10 000 et 20 000 nouveaux codes malicieux à analyser par jour. Dans ce cas-ci, cette perte me dérange moins puisque des statistiques plus récentes ont déjà rendus ces chiffres désuets :

Selon Trend Micro, tel que rapporté par Scott Wright de StreetwiseSecurityZone.com à la fin Avril 2010, au-dessus de 1.5 million de nouveaux code malicieux sont soumis aux compagnies antivirus par mois. Un rapide calcul nous donne une moyenne quotidienne de 50 000 nouveaux maliciels à analyser par jour! Je vous annonce qu'à ce rythme, la barre des 20 000 000 de maliciels va être franchie avant les 12 prochains mois.

Dans ce contexte, aussi alarmantes ces statistiques puissent paraître, il faut toujours garder à l'esprit que ce n'est que la partie visible de l'iceberg.

D'autres statistiques intéressantes de la même source :

- Un sondage mené auprès de 130 entreprises a démontré que 100% d'entre elles avaient subies une infection malicielle sous une forme ou une autre : 72% étaient aux prises avec des botnets, 56% étaient infectés par des logiciels-espions qui capture de l'information (mots de passes, carte de crédit, etc), 42% par des vers informatiques (variantes d'un virus qui ne nécessite aucune intervention humaine pour se propager)

- Seulement 20% du code malicieux n'est désormais distribué sous forme de pièce-jointe dans des courriels; la majorité des maliciels sont désormais distribués à travers l'infection de sites web légitimes que vous êtes susceptibles de visiter

- 25% des infections malicielles sont attribuées à des adresses IP d'affaires, contre 75% des infections liées au résidentiel

- L'espionnage industriel est chose courante de nos jours, malgré le peu de vagues à ce sujet au niveau médiatique. En effet, il est rare qu'une victime d'espionnage industrielle va dévoiler ces faits publiquement. Il ne faut pas se fier à l'eau qui dort, comme le dit la maxime.

Face à ces chiffres, on ne peut que ressentir une certaine ironie devant le battage médiatique de la plupart des fabricants antivirus avec la publication mensuelles de statistiques sur les Top 10 ou même Top 20 menaces les plus importantes du moment.

Conscients que leur hype marketing n'est plus, et de loin, à la hauteur de la performance réelle livrée par leurs produits, une association de fabriquants antivirus ont annoncé cette semaine l'établissement de nouveaux standards de tests pour leurs produits plus conformes à la réalité (sic). Ce regroupement, (Anti-Malware Testing Standards Organization - AMTSO) comprend entre autre AV-Comparatives, Avast Software, AVG Technologies, AV-TEST.org, Bit9 BitDefender, CA, F-Secure, ICSA Labs, Kaspersky Lab, McAfee, Norman, Panda Security, Sophos, Symantec, Trend Micro, Webroot, et West Coast Labs. Sans aller dans les détails techniques, le groupe se propose de tester leurs logiciels dans des conditions plus proches que les conditions d'utilisation réelle chez leurs utilisateurs plutôt que dans les conditions contrôlées d'un laboratoire, et ce dans le but avouer d'offrir une information de meilleure qualité à leurs clients quant aux attentes réelles qu'ils doivent s'attendre de leurs produits.

Sauf que déjà, des voix dissonantes se font entendre, arguant que le nouvel organisme responsable de la supervision de ces tests n'est pas suffisamment indépendant pour tirer une réelle valeur ajoutée de l'information obtenue par ces nouveaux tests. Un des principaux détracteurs de ce groupe est NSS Labs, qui conduit parallèlement sa propre série de batterie de tests. Le principal argument de NNS Labs est que les tests proposés par le AMTSO ne soient pas suffisamment rigoureux et ne tiennent pas compte de certaines informations compilées dans les tests de NSS Labs, ce qui a pour résultat selon eux de fausser la valeur du résultat, donnant aux produit testés un score plus haut que la réalité. Parmi le type d'information d'importance non-compilée par le nouveau standard AMTSO et les tests de NSS Labs, on peut noter la durée de la période entre la découverte d'une nouvelle menace et le temps qu'elle est inclue dans le produit testé.

Je tends personnellement à être d'accord avec NSS Labs sur ce point, car il s'agit en effet d'une information plus que pertinente lors de la conduite de tels tests, comme le démontre cette recherche publiée par Kevin Timm de Cisco (The Effectiveness of Anti-Virus on New Malware Samples - L'efficacité des antivirus avec de nouveaux échantillons de maliciels) il y a environ 6 mois, en Décembre 2009.

Le but de sa démarche était de tester l'efficacité des logiciels antivirus lorsque de nouveaux échantillons non-connus ou des variantes d'échantillons connus leur étaient soumis. Il est souvent amené à analyser de nouveaux codes maliciels dans le cadre de son travail, et c'est ainsi qu'il s'est fourni en terme de matière première. Selon la méthodologie qu'il a employé, si un code maliciel ne passait pas une première étape de détection primaire (une signature MD5), le code maliciel était soumis à 3 services de logiciels antivirus en-ligne (Malware Hash Registry de l'Équipe Cymru, VirusTotal, et MalwareHash). Il a ensuite compilé les statistiques de détection pour chaque maliciel soumis, et les a classés arbitrairement dans 4 catégories selon le pourcentage de détection obtenu.

Ainsi, il a testé 152 échantillons uniques (donc bien au-delà du Top 20, et pourtant seulement qu'une goutte dans le tsunami de maliciels en circulation) qu'il qualifie lui-même de "relativement nouveaux" ("that were likely to be relatively new" dans le texte original), qu'il a répertorié ainsi :

- Détection Faible : 30% de détection ou moins = 43 échantillons (28%)

- Détection Modérée-Faible : 30% à 49% de détection = 47 échantillons (31%)

- Détection Modérée : 50% à 69% de détection : 34 échantillons (22%)

- Détection Acceptable : 70% et plus de détection : 28 échantillons (18%)

Ce que ces statistiques veulent dire, c'est que sur les 152 échantillons de nouveaux maliciels testés par le chercheur, seulement 28 (18%, donc moins de 1 sur 5) ont été détectés par 70% ou plus des produits antivirus offerts sur les 3 services mentionnées plus haut. Seulement 40% (68 échantillons) ont été détectés avec 50% ou plus de succès!

Ensuite, pour les besoins de sa recherche, il a pris les 43 échantillons qui ont eu le plus bas score (30% ou moins), et les a testés de nouveaux une semaine plus tard. Sur ces 43 échantillons, 22 avaient maintenant des taux de détection de 70% ou plus, et 13 autres avec des taux entre 50% et 69%, ce qui en laisse toujours 8 avec des taux de détections inférieurs à 50% des logiciels antivirus testés, et ce 1 semaine complète après le tests initial. Il ne faut pas oublier non plus que le chercheur n'a testé qu'un sous-groupe de ses échantillons de départ après 1 semaine, il aurait été intéressant de savoir combien exactement sur les 152 testés avaient toujours des bas taux de détections après 1 semaine.

Pris globalement, la moyenne de détection des 43 échantillons testés était de 18.6% lors du test initial, et de 62.9% 1 semaine plus tard, comme le démontre le graphique suivant :

Cette recherche démontre bien à quel point le défi est grand pour les fabriquants antivirus de maintenir le rythme.

Et si comme tout ceci n'était pas déjà assez, des chercheurs ont publiés les détails d'une vulnérabilité exploitable présente dans pratiquement 100% des logiciels antivirus commerciaux présentement sur le marché. Il est question ici d'une faille dans la méthode avec laquelle les principaux logiciels de sécurité commerciaux "s'accrochent" aux niveaux de base de Windows afin de pouvoir mettre le système sous protection le plus rapidement possible lors du démarrage. Les chercheurs parlent d'une technique afin d'abuser de cette faille et ainsi complètement désactiver le logiciel de sécurité, tout en lui laissant l'apparence de fonctionner normalement. Allez voir l'article original pour le liste complète des logiciels testés avec cette technique. La liste comprend pas moins de 35 produits, parmi les plus répandus!

Nul besoin d'être prophète pour s'apercevoir que le premier maliciel qui sortira avec cette capacité en lui évitera la détection pendant un bon bout de temps. D'où toute l'importance de déployer une sécurité en profondeur plutôt que de se fier aveuglément à un seul logiciel pour nous protéger.

Pour plus d'informations sur comment se protéger efficacement contre les menaces malicielles d'aujourd'hui, n'hésitez-pas à me contacter.

Adam Richard - Sécur I.-T.

Consultant en Sécurité de l'information

Sources :

SearchSecurity.com

ComputerWorld.com

SecureList.com

SportsTechy (sports.tmcnet.com)

TrendMicro

F-Secure

Cisco

Examiner.com

StreetWiseSecurityZone.com

DarkReading.com

Aucun commentaire:

Enregistrer un commentaire